Nieuws

URL shorteners zijn online diensten die lange URL’s omzetten naar een verkorte vorm. Deze diensten zijn in opkomst gekomen toen de populariteit van Twitter steeg. Door de limiet van 140 tekens was het noodzakelijk om lange webadressen te verkorten tot iets met minder tekens. Bekende diensten die URL-verkorting aanbieden zijn bijvoorbeeld Bit.ly, Goo.gl en Tinyurl.com. Ondanks dat deze diensten erg handig lijken, hangen er echter ernstige securitynadelen aan het gebruik van URL shorteners. In deze blog belichten we de drie belangrijkste en laten we zien hoe inzicht problemen voorkomt.

3. Schijnveiligheid van URL shorteners

Op nummer 3: schijnveiligheid. Als u via uw browser verbinding maakt met een website laat deze zien of de verbinding beveiligd is door het welbekende sleuteltje.

Als u echter verbinding maakt via een URL shortener zult u initieel de beveiligingsinformatie zien van de verkortingsdienst en niet van de daadwerkelijke website waarnaartoe deze doorverwijst. Sommige URL shorteners zullen de gebruiker waarschuwen, maar niet alle diensten doen dit.

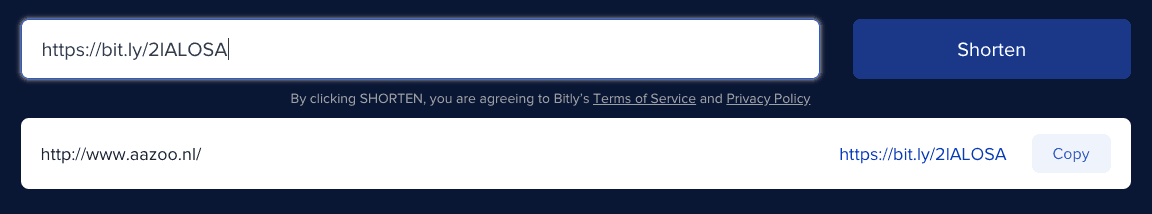

2. U kunt niet zien wat achter een verkorte URL zit

Een verkorte URL ziet er als volgt uit: https://bit.ly/2lALOSA. Er is geen enkele manier waarop u kunt zien naar welke pagina u omgeleid wordt door de dienst. Bovenstaande URL verwijst bijvoorbeeld naar onze site, maar een garantie daarvoor heeft u niet!

1. URL hijacking via URL shorteners

Korte URL’s verlopen na een bepaalde tijd. Zodra deze periode is afgelopen kan de URL opnieuw uitgegeven worden. Veel diensten bieden de mogelijkheid aan om ‘branded links’ af te nemen. Hierbij kunt u de URL aanpassen aan uw eigen bedrijfsnaam. U kunt deze functionaliteit ook gebruiken om een bekende korte link naar uw eigen site om te leiden.

Een aanvaller kan bijvoorbeeld op Twitter kijken naar trending topics en proberen om korte URL’s die veel voorkomen over te nemen en mensen door te sturen naar een site die bijvoorbeeld cryptomining malware bevat of ransomware.

Wat kunt u er aan doen?

Ondanks dat URL-shorteners erg handig lijken, is wat ons betreft de functionaliteit al lang niet meer van deze tijd. De risico’s van dit soort diensten zijn te groot om in uw bedrijfsnetwerk toe te staan. Wat kunt u doen om dit risico in te perken?

1. Blokkeer URL shorteners in uw firewall/contentfilter. De meeste firewalls en contentfilters hebben een categorie die de meeste URL-verkorters bevat. Blokkeer toegang tot deze diensten om uw gebruikers te beschermen.

2. Gebruik een DNS Filter, zoals Cisco Umbrella, of iets als de DNS Sinkholing-functionaliteit in Palo Alto Firewalls. Hierdoor wordt zowel de korte URL als de uiteindelijke site gecontroleerd en als iets niet klopt dan wordt dit geblokkeerd.

3. Gebruik endpoint-beveiliging, zoals Cisco AMP for Endpoints. Door het toepassen van endpoint-beveiliging kunt u zaken tegenhouden die u ongewild op uw apparatuur krijgt. AMP for Endpoints controleert bestanden tegen een wereldwijde database van bekende hashes, gebruikt antivirus signatures en controleert geheugenruimte van applicaties om te analyseren of applicaties zich netjes gedragen.

4. Verkrijg inzicht in uw netwerkverkeer door het toepassen van Flow-based monitoring. Door het toepassen van gedragsanalyse in het netwerk ziet u wanneer apparatuur zich afwijkend gedraagt. Dit beschermt u ook tegen nieuwe aanvallen die nog niet herkend worden door andere oplossingen.

Bent u benieuwd hoe aaZoo u kan helpen om het onzichtbare zichtbaar te maken? Schrijf u dan in voor één van onze securitylunches op donderdag 7 november of dinsdag 3 december of neem contact met ons op voor meer informatie.